Introdução: A Urgência do Backup M365 na Era Digital No ambiente de trabalho moderno, o Microsoft 365 é o centro da produtividade e colaboração. No entanto, a conveniência da nuvem traz uma falsa sensação de segurança. Muitos acreditam que a Microsoft cuida de tudo, mas a realidade é que a proteção dos seus dados é uma responsabilidade compartilhada. A Microsoft garante a disponibilidade da infraestrutura, mas a proteção contra ameaças como ransomware, erros humanos, e a garantia de conformidade com a LGPD e a ISO 27001, recaem sobre a sua organização. Este guia definitivo sobre backup M365 foi criado para o profissional de TI, Cibersegurança ou Governança que busca uma solução robusta para proteger os dados críticos da sua empresa.[…]

Autor: Davi Pena

Se você é um profissional de segurança ou administrador de sistemas que vive no ecossistema Microsoft 365, é quase certo que o PowerShell é um dos seus melhores amigos. Por anos, ele tem sido a ferramenta de fato para extrair dados, auditar configurações e automatizar tarefas. Quer um relatório de todas as caixas de correio com encaminhamento externo? Get-Mailbox | …. Precisa verificar quem tem acesso de administrador global? Get-MgDirectoryRoleMember | …. O poder está na ponta dos nossos dedos. Mas vamos ser honestos. Quantas horas da sua semana são consumidas rodando esses scripts, exportando para CSV, tratando os dados no Excel e, finalmente, tentando montar um relatório que faça sentido para a gestão? Esse processo, embora funcional, é reativo.[…]

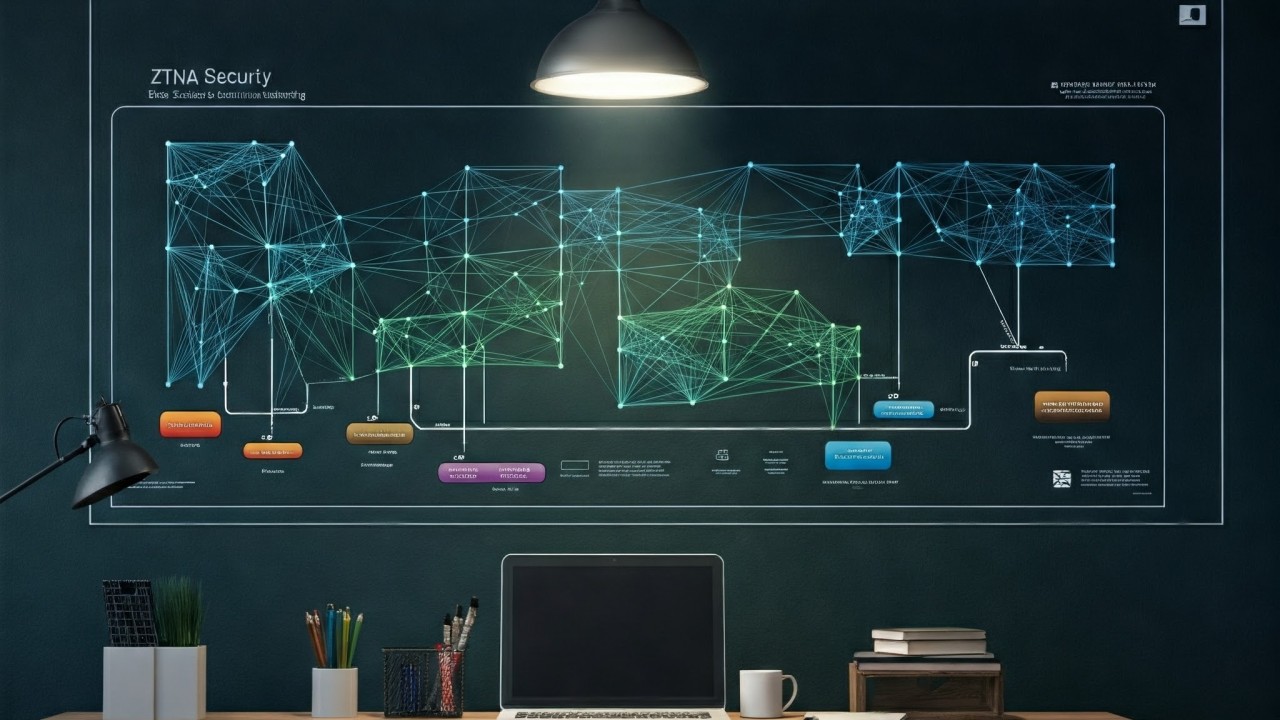

Teoria e Prática 🔐 ZTNA redefine a forma como conectamos equipes e recursos, priorizando a confiança mínima e a verificação contínua. Resultado? Menos riscos, mais agilidade, e um ambiente de trabalho que promove inovação sem abrir mão da segurança. Imagine ter a tranquilidade de possuir uma ferramenta de segurança que te ajuda em todos os controles de segurança da informação do ZTNA e poder focar seu trabalho onde realmente importa? Vou demonstrar alguns pontos importantes para adotar o ZTNA na sua empresa, e que com certeza irão te ajudar começar esta jornada. O framework ZTNA(Zero Trust Network Access) tem o objetivo de estabelecer controles de segurança para acesso seguro baseado em identidade e contexto. Ao contrário de métodos tradicionais que[…]

O primeiro passo é definir quais são os requisitos mínimos que as senhas devem atender para serem consideradas fortes e seguras. Esses requisitos devem levar em conta o comprimento, a complexidade e a diversidade das senhas. Por exemplo: “As senhas devem ter no mínimo 8 caracteres, incluindo letras maiúsculas e minúsculas, números e símbolos especiais”. 2. Defina os critérios de exclusão para as senhas O segundo passo é definir quais são os critérios de exclusão que as senhas devem evitar para não serem consideradas fracas e vulneráveis. Esses critérios devem levar em conta a previsibilidade, a repetição e a exposição das senhas. Por exemplo: “As senhas não devem conter informações pessoais ou profissionais, como nome, data de nascimento, telefone, e-mail,[…]

Neste artigo vamos te ensinar a criar um programa de conscientização em segurança da Informação em 4 passos simples. A segurança da informação é um assunto cada vez mais importante para as empresas, pois envolve a proteção dos dados e dos recursos tecnológicos contra ameaças internas e externas. No entanto, o elo mais fraco da segurança da informação são as pessoas, que podem cometer erros ou serem enganadas por ataques de engenharia social. Por isso, é fundamental que as empresas invistam em programas de conscientização em segurança da informação, que visam educar e sensibilizar os colaboradores sobre as melhores práticas e os riscos envolvidos. Mas como criar um programa de conscientização em segurança da informação eficaz e que gere resultados?[…]